各院系,各单位:

北京时间2017年5月12日20时左右,全球爆发大规模勒索软件感染事件,此次勒索事件与以往相比最显著特点是勒索病毒结合了蠕虫的方式进行传播,传播方式采用了前不久NSA被泄漏出来的MS17-010漏洞。在NSA泄漏的文件中,WannaCry传播方式的漏洞利用代码被称为“EternalBlue”,所以有报道称此次攻击为“永恒之蓝”。

该勒索软件已经攻击了99个国家近万台电脑。英国、美国、俄罗斯、德国、土耳其、意大利、中国、菲律宾等国家都已中招。且攻击仍在蔓延。据报道,勒索攻击导致16家英国医院业务瘫痪,西班牙某电信公司有85%的电脑感染该恶意程序。至少1600家美国组织, 11200家俄罗斯组织和6500家中国组织和企业都受到了攻击。

截至目前,受到WannaCry攻击的机构和用户包括,英国NHS、西班牙的电讯公司Telefónica、俄国内政部、FedEx等等。中国高校也大面积遭受了攻击,据有关机构统计,目前国内每天有5000多台机器遭到“永恒之蓝”的攻击,教育网是受攻击的重灾区。

应对措施建议:

尚未受感染的终端用户该怎么办?

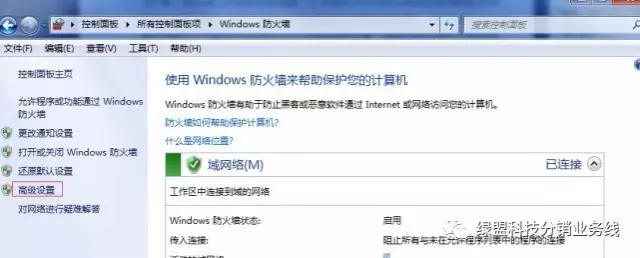

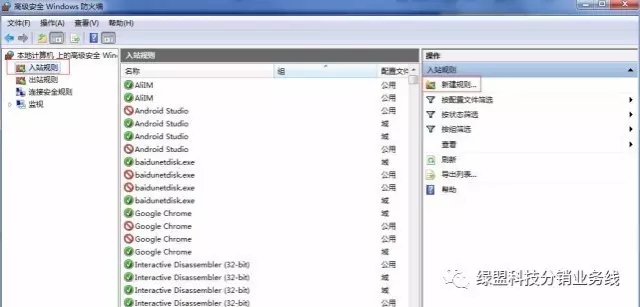

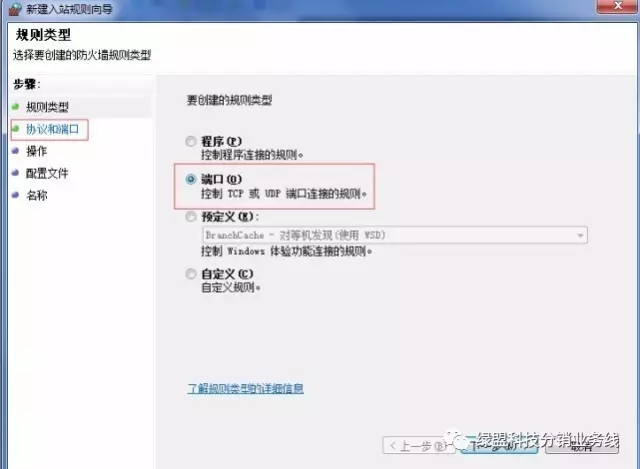

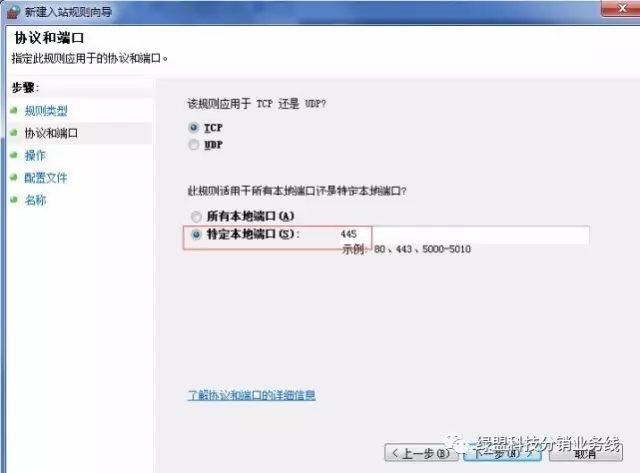

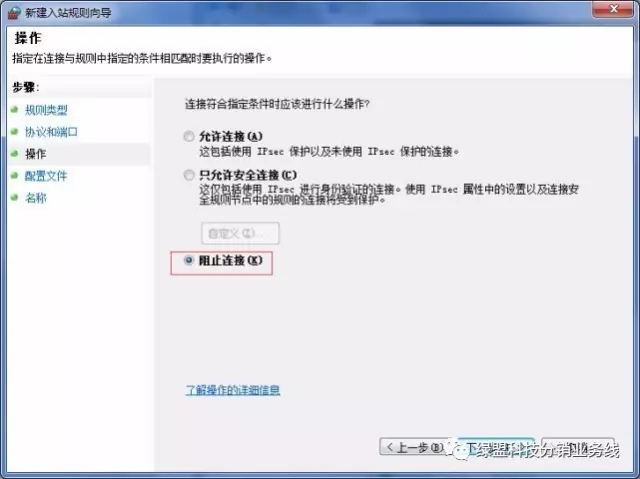

由于存在着同一网络中已存在被感染的其它Windows计算机,导致WannaCry在内部网络中扩散的风险,尚未受感染的终端用户应当在第一时间于断开网络状态下,紧急屏蔽Windows的445服务端口,最简单的方法是按照如下操作步骤,完成windows防火墙的设置。

屏蔽445服务端口后,用户应尽快完成微软MS17-010安全补丁升级,微软在2017年3月14日发布了Windows SMB服务器安全更新KB4012598,链接为:

http://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

由于本次Wannacry蠕虫事件的巨大影响,微软总部决定发布已停服的XP和部分服务器版特别补丁,链接为:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

另外,针对NSA黑客武器利用的Windows系统漏洞,微软在今年3月已发布补丁修复。此前360安全中心也已推出“NSA武器库免疫工具”

(下载连接: http://dl.360safe.com/nsa/nsatool.exe),

能够一键检测修复NSA黑客武器攻击的漏洞;对XP、2003等已经停止更新的系统,免疫工具可以关闭漏洞利用的端口,防止电脑被NSA黑客武器植入勒索病毒等恶意程序。

已经被感染的终端用户该怎么办?

由于WannaCry采用的是AES+RSA的高强度加密机制,因此在没有解密秘钥的情况下,没有有效办法实现文件恢复,似乎向攻击者缴纳赎金是唯一的出路,但是建议受害用户对缴纳赎金持谨慎态度,如同现实中的绑架案件,即便缴纳了赎金仍然频频发生撕票的结果,勒索软件的攻击者也是完全无底线的,目前已有证据表明,有的受害者在约定期限内向攻击者缴纳了赎金,然而攻击者却不按照约定承诺提供解密秘钥,受害者被加密的文件数据仍然无法解密恢复,我们应该清楚认识到,勒索软件的攻击者只是以敲诈受害者的赎金为最终目的的无赖,而远非盗亦有道的江湖侠客。

针对本次效率源推出的免费工具——“永恒之蓝”比特币勒索Office数据恢复工具V1.0,

下载地址:效率源比特币勒索Office工具

给大家几点提示:

1、重要文件提前备份。

2、电脑上安装杀毒软件和防病毒软件。

3、加强安全意识,不明链接不要点,不明文件不要下载,不明邮件不要点开。